中国行业(私有)云安全技术联盟的正式成立,对于信息安全界的企业单位,对于已经或打算迈入行业(私有)云的各行业来说,都是一件幸事。随着云计算技术的进步及广泛应用,越来越多的企业把自身的信息业务平台,从以往的客户机/服务器架构转移到云平台上。而云安全,特别是行业(私有)云的安全,已成为国内外各类信息安全公司和机构关注的对象。特别是这些年来,谷歌、亚马逊、微软等公司的云平台都遭受过规模不等的黑客攻击,这也说明,在人类享受前所未有的云技术带来的诸多便利的同时,没有任何公司,包括安全公司在内,可以做到完全对现有乃至将来的云平台的安全做到高枕无忧,更不可能做到独善其身。正因为如此,在国家各部委的关心和支持下,国内的各安全厂商从行业联盟角度出发,彼此协作,发挥自身优势,为各行业提供有效的云安全落地解决方案。而即将公布实施的全国信息安全等级保护2.0标准,也为社会各行业选用适合自身标准的云安全等级,提供了制度化的保障。科来公司作为信息安全厂商之一,十几年如一日深耕于网络全流量分析与网络数据安全分析这一领域的技术工作,曾多次参与国家级安全保障任务,如九三阅兵,贵阳数博会,杭州G20峰会等,也愿意借助联盟这个平台,分享云安全领域的经验,为国家等保标准的实施尽心尽力。

企业在选择云服务前,最关心的问题大都围绕两点:一是能否给业务增长带来便利;一是是否安全可靠。第一点取决于企业的业务和信息建设需要,选择适合自身的私有云,公有云,或者混合云服务模式。而第二个则需要考察众多安全因素,包括数据存储和传输安全,访问对象控制安全,虚拟机间安全,内部人员安全等等。

一、“防微杜渐,亡羊补牢”之全流量网络数据分析

“千里之堤,毁于蚁穴”,企业经营者对于防微杜渐的道理熟烂于心。即使再小的隐患,也应该争取察觉到,“不以事小而忽略,不以事大而轻浮”这句话之于安全工作恰如其分。对于安全威胁,不可不防,但如何防却是技术活。对于安全威胁应对和处理,按“事前”,“事中”,“事后”可分为三类。

一类是事前防范,把威胁尽可能控制在萌芽状态,这是所有安全厂商的“理想国”状态;一类是发生安全威胁事件时,能“及时止损”,这类似证券投资概念中的“止损”。为此,各家安全厂商也都做了很多的技术工作。如果在“事前”,“事中”都难以及时有效处理威胁,那么就只有事后“亡羊补牢”,查出隐患,这也是第三类的处理应对策略,也是科来长期坚持做全流量网络数据分析的出发点。

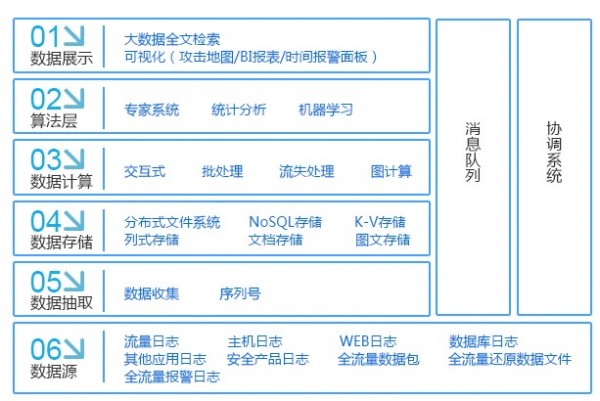

对全流量网络数据做分析,就意味着对海量数据分析和处理,这在以往计算机性能和算法发展很弱的时代还不现实,但随着大数据时代的到来,各方面的技术短板正在渐渐补齐。美国国家学术院国家研究委员会在其2013年的专题报告里《海量数据分析前沿》里指出大数据表示的两个设计目标:“首先,在上游端、数据采集或数据生成端,理想的结构应该“尽可能地逼近”数据,……其次,在下游端或数据分析端,理想的数据结构既要有可收缩的描述,又具备算法可处理性。”科来根据多年来的理论和工程实践认为,单纯依赖设备日志和固定规则的传统安全分析系统,从数据源获取上就存在数据信息的细节损失不可控的,而高价值、高质量的网络数据表示只能来自于全流量数据包,全会话日志,全元数据,报警数据,全附件,全邮件,全原始还原数据等,也就是网络全流量大数据。

图1 全流量数据源在数据处理中的基础性位置

高级别的网络威胁,难于防范,往往只剩下事后进行审计分析这条路。而一个成熟的安全分析系统,在网络威胁发生全过程中,必须具备追踪与之相关的高价值、高质量的网络数据从生成到准备的整个演化过程的能力,即数据溯源和数据理解能力。举个形象的比喻,就好比城市道路系统中时常会有交通事故,可以通过交警的事后调查和分析,找到事故的原因是驾驶人原因,车辆原因,还是道路设计问题等等。如果我们能找出安全威胁发生的原因,那么完全可以从技术角度做好预防工作,避免这类事件的重复。

科来全流量分析引擎既考虑到传统特征匹配方式,也能做到基于异常行为的检测。根据企业自身的等保等级和需求,以及可能遭受的威胁级别和程度,系统对网络全流量数据信息的获取程度和分析过程,可以做到动态演化。从技术上,全流量分析引擎做到把所有网络流量进行全量存储,按需存储,彻底完整地记录事件原始过程,实现数据包级别回溯,可以真实还原事件的真相。

二、“堡垒往往总是从内部攻破的”之用户与实体行为分析

企业的数据在云端管理,都还是要依赖内部信息管理人员。如果内部管理出现疏漏,很有可能出现内部人员违规违法窃取利用企业数据。针对这种情况,除了企业严格的管理制度和人员安全检查,通过技术手段加强对数据操作的事中判断和事后审计都是必需的,对企业外部和内部威胁都同样重视。

传统的威胁报警数据收集方法相对独立,多为单一的设备日志形式,容易导致信息孤岛,且分布于杀伤链的各个阶段,靠人力去整理搜集分析耗时耗力,难以形成有效的情报数据。虽然一些大数据安全分析系统也采用了定义威胁、量化风险、确定数据源、筛选聚焦等方法,但也有自身的不足,特别是缺乏实践经验情况下,往往集中在入侵的后期阶段相关数据收集,存在检测纵深不足,缺少冗余的响应时间等风险。

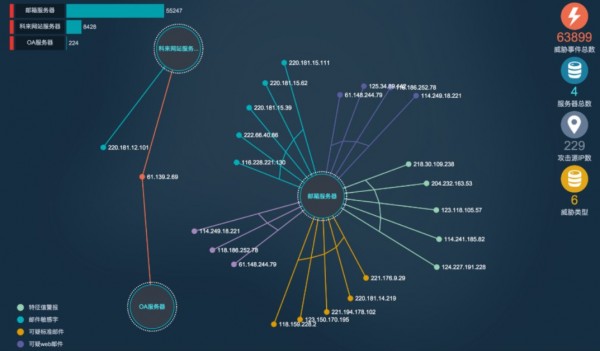

科来BAP大数据分析平台基于威胁情报和攻击链的方法,借助科来全流量分析引擎的数据采集分析技术,以攻击链为横轴,检测指标(各类安全设备或服务器上传的大数据威胁情报、以及科来安全设备的元数据、数据包、会话)为纵轴,完成对应的表格,体现在攻击的各个阶段可以利用的相关数据,根据不同的指标对威胁进行等级评估,同时结合APT攻击的特性提高报警的精准度。

图2 科来BAP大数据平台提供全局安全态势感知

对于内部和外部人员管理,科来BAP大数据安全态势感知平台提供用户与实体行为分析(UEBA)工具,可以检测现有和未知的用户行为。利用这些数据,UEBA针对不同的用户和行为创建对应的安全基线,确定各种不同情况下的正常状态是什么。一旦基准线建立,UEBA解决方案会跟进分析在线搜集的数据,寻找被认为是非正常的模式。这种寻找可以高度定制,用户行为分析管理员也可以自定义规则来定制方案,从而适合不同公司特定服务、数据和分析过程的要求。

用户行为分析主要通过两种方式实现,一种相对固定,即用户内部提供的友好情报数据,如资产及属性(业务、服务、漏洞、使用者…)、员工与账号、组织结构等;另外一种可以看作是动态的学习过程,系统通过机器学习,对云平台搜集到的网络大数据里的网络数据包、网络会话日志、各类安全设备的日志,建立起全局用户的行为模型,如用户host、邮箱账号、上网行为偏好、交互最多的IP等,采用智能信息处理技术不断学习,迭代更新在自身的知识库,当用户网络行为出现偏离或异常时,系统给出异常警报,并照安全预案进行处理。

三、“梦里寻她千百度,她在万花丛中笑”之重点资产智能感知与识别

很多人都接触过“图片找茬”类的游戏,游戏方式就是在两幅或多幅高度相似的图片里,在限定时间内找到几处不同的地方。而采用私有云的企业,如果需要调整业务时,那么他们的技术人员可能也面临这样的游戏。

企业部门和业务的调整,往往会导致频繁的虚拟机和设备扩展和迁移行动,重新部署则意味着原先的安全策略,要么继续延续以往定制设置,要么根据等保或业务新要求调整。特别是业务需要跨越不同等保要求的部门,这样调整就是必需的。如果业务变动中,每台设备或者虚拟机的安全策略必须要靠人工重新一一定制,那么在业务调整中间继续进行企业业务,企业云业务难保不会暴露在安全威胁中。为避免这种暴露,很多企业会选择离线方式,即临时中断业务运营的方式,以确保业务平稳调整和过渡,但这多少会以牺牲企业的正常业务生产为代价。因而业务中断期间的临时中断不可能持续太久,无论是企业技术,还是安全和运维人员,中断期间面临的工作强度和压力都会很大。

针对私有云业务系统的资源配置,包括虚拟机的迁移变化,整个安全分析系统应动态跟踪相应的真实硬件设备和虚拟机设备的变化过程,做到无论新旧设备或虚拟机的加入、删除及迁移,都能实时监控,实现安全策略的跟随迁移,确保迁移中安全策略变化的一致性,形成前后可追溯的迁移事件记录过程。

科来BAP大数据安全态势感知平台内嵌支持考察这类面向动态和随需变化的业务系统,提供重点资产智能感知与识别,通过前端对私有云环境的流量抓取,并从其中提取和生成它们的云设备信息“指纹”,全面掌握资产状态与安全指数。

图3 科来重点资产智能感知与识别

对于企业管理人员,通过资产智能感知和识别,即可以全面了解企业内部资产,包括服务器IP地址、端口、协议和应用等,及时建立起企业私有云中每个虚拟机和安全策略的一一对应关系,以及每个虚拟机所需的最低等保要求,实现全局的虚拟机和硬件设备的安全策略的统一监控。

当企业业务迁移时,安全平台及时感知私有云中的设备和虚拟机变化,包括迁移动作,通过比较迁移前后的网络变化,等保要求,触发安全策略的动态调整,调整后再下发到新的安全设备上,完成整个安全策略的迁移。这样,无论企业在业务变化时,采用在线或离线方式,科来BAP大数据安全态势感知平台都能协助安全人员尽快完成安全策略的重新部署。

随着云计算技术的发展,采用各类云模式部署的企业也越来越多,每个单位的物理设备和虚拟化设备也呈现出多样性,这对传统的网络安全厂商的技术能力都提出了严峻的挑战。新的技术进步,都是在解决新的安全问题中获得,而国内安全厂商的成长也离不开此。国家2.0等保要求的颁布,在规范化信息安全操作的同时,也给众多企业,包括安全厂商自身,提出了更高的要求。科来希望在继续提高自身研发和服务质量的同时,积极参与云安全技术联盟,和友商们发挥集体智慧优势,积极面对技术挑战,顺利实现国家2.0等保要求的落地实施。