如何找出ARP病毒 攻击

ARP协议对网络通讯具有重要的意义,然而不法分子通过伪造IP地址和MAC地址可以实现ARP欺骗,严重影响网络的正常传输和安全。ARP欺骗的危害很大,可让攻击者取得局域网上的数据封包,甚至可篡改封包让网络上特定计算机或所有计算机无法正常连接。实践证明,通过网络分析技术,对网络流量进行数据包级的分析,对解决ARP欺骗问题是行之有效的。

10.1 问题描述

某用户使用办公机访问服务器时,会出现网络时断时续的现象。办公机是通过DHCP来获取IP地址的,当访问中断时,需要重新获取一下IP地址才可以连通,但持续不久又会中断。

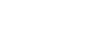

该用户的网络环境比较简单,如下图所示。

图 10-1

图 10-1

办公机的网段是X.X.200.X/24,网关地址是Cisco 3560上的X.X.200.254,服务器的地址段为X.X.144.X/24。

10.2分析过程

10.2.1 分析测试

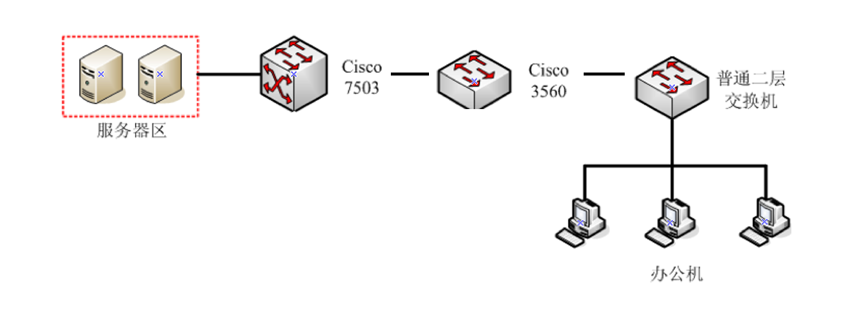

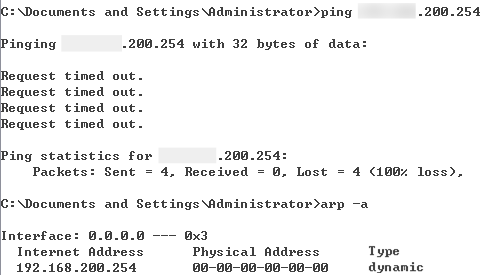

在出现故障时,科来网络分析工程师尝试Ping服务器地址及办公机的网关地址,发现均无法Ping通。通过查看办公机的ARP表,发现网关地址对应的MAC地址全为0,如下图所示。

图 10-2

图 10-2

通过上面的分析测试我们了解到:当办公机无法访问服务器时,办公机连网关也无法Ping通。办公机中网关的MAC地址全为0,即办公机没有学习到网关的MAC地址,因此办公机无法跟网关进行通信,从而导致主机无法连通服务器。

10.2.2 数据分析

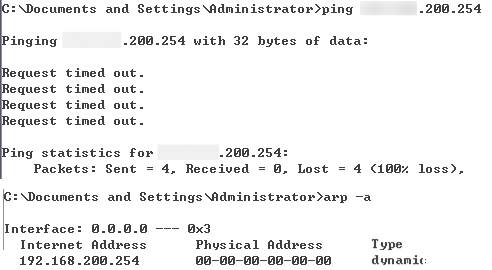

正常连接时,办公机应该有网关的IP地址和MAC地址的ARP映射表。当连接失败时,办公机通过该表没有学习到网关的MAC地址。因此,造成该故障的原因很可能是网络中存在ARP欺骗!为了验证网络是否存在ARP欺骗,科来网络分析工程师通过在交换机3560上做端口镜像来抓取交互的数据包,具体部署如下图所示。

图 10-3

图 10-3

如上图所示,因为办公机连到交换机3560的端口是f 0/46,所以将该端口镜像到端口f 0/25,然后把科来网络分析系统接到f 0/25端口上捕获通信的数据包。

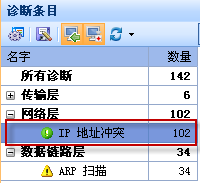

科来网络分析工程师在分析数据包时,发现网络中存在大量的IP冲突,如下图所示。

图 10-4

图 10-4

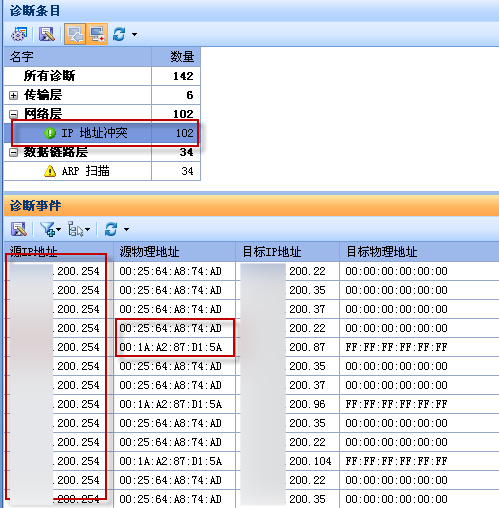

通过诊断视图中的提示,发现产生冲突的源IP地址是故障网段的网关地址,如下图所示。

图 10-5

图 10-5

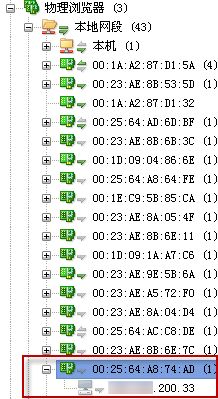

通过观察上图,发现X.X.200.254对应的MAC地址有两个:一个是00:25:64:A8:74:AD,另一个是00:1A:A2:87:D1:5A。对此具体分析可以发现:MAC地址为00:25:64:A8:74:AD的主机对应的IP地址为X.X.200.33,如下图所示。

图 10-6

图 10-6

00:1A:A2:87:D1:5A才是X.X.200.254真实的MAC地址。

因为办公机向错误的网关地址发送了请求,网关没有响应办公机的请求,所以导致办公机学习不到正确网关的MAC地址,如下图所示。

图 10-7

图 10-7

导致网络不通的原因就是由于X.X.200.33这台办公机进行ARP欺骗造成的。

10.3 分析结论

通过上面的分析,可以看出MAC地址为00:25:64:A8:74:AD,IP地址为X.X.200.33的这台办公机中了ARP病毒,将自己伪装成网关,欺骗网段内的其他办公机。对于ARP病毒的处理,只要定位到病毒主机,我们就可以通过ARP专杀工具进行查杀来解决这类问题。而最好的预防办法就是能够在内网主机安装杀毒软件,并且及时的更新病毒库,同时给主机打上安全补丁,防止再次出现。

10.4 价值

ARP攻击在十年前就已经存在,至今为止仍被攻击者广泛使用。如何应对ARP攻击,已成为网络安全管理者深思的问题。而网络流量分析技术正是检测这类攻击的有效手段:无论怎样的攻击方式,都会产生网络数据。通过对数据的完整记录及分析,就能找到攻击过程和攻击源,从而采取针对性措施进行弥补。