如何找出内网被控主机

内网哪些主机被控了,这是一个非常重要的问题。我们知道,入侵者对服务器的攻击几乎都是从扫描开始的。攻击者首先判断服务器是否存在,进而探测其开放的端口和存在的漏洞,然后根据扫描结果采取相应的攻击手段实施攻击。通常防火墙等安全设备,会拦截来自外部的扫描攻击,但是面对内部主机被控并对外扫描继而进行渗透攻击的情况,传统安全手段往往不能及时发现,也就起不到防护作用。

这时,如果拥有网络回溯分析技术的支持,通过对底层数据包的回溯分析,攻击的来龙去脉,便可一目了然。

5.1 问题描述

科来网络分析工程师就有很多这样的真实案例,在例行为某大型行业用户进行网络安全检查服务中,发现该用户的一台服务器(*.77)有大量扫描流量,疑似被感染病毒。该用户将科来网络回溯分析系统部署在内网的核心交换机上,对经过该核心交换机的流量,进行监控与回溯分析。科来网络分析工程师选择适当的时间窗口、特定的时间段之后进行透视分析,从而进一步判定该异常网络行为的性质,力求为用户提供可靠的安全保障措施。

5.2 分析过程

图 5-1

图 5-1

一般情况下,正常的内网TCP同步包与TCP同步确认包之间的比值应为1:1,但当TCP同步包远大于同步确认包时,说明网络可能存在扫描行为。

通过视图可以看到在13点32分之前,*.77通讯的IP地址只有34个,同步包与同步确认包数量很少,并且基本相等,因此不存在扫描行为。

图 5-2

图 5-2

图 5-3

图 5-3

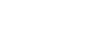

然而,*.77每隔6秒主动发起一次对X.X.228.240的连接,直到13点14分24秒连接成功。从数据流的解码中我们可以看到rdpdr,rdpsnd,drdynvc和cliprdr等名字,而这些名字都是FreeRDP库的名字。FreeRDP是一个免费开源实现的远程桌面协议(RDP)工具,用于从Linux下远程连接到Windows的远程桌面。

图 5-4

图 5-4

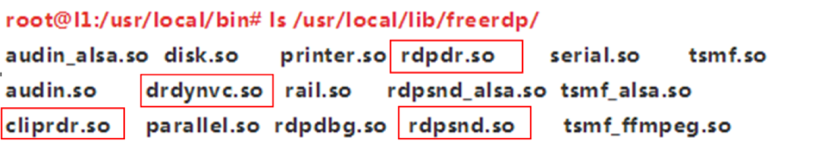

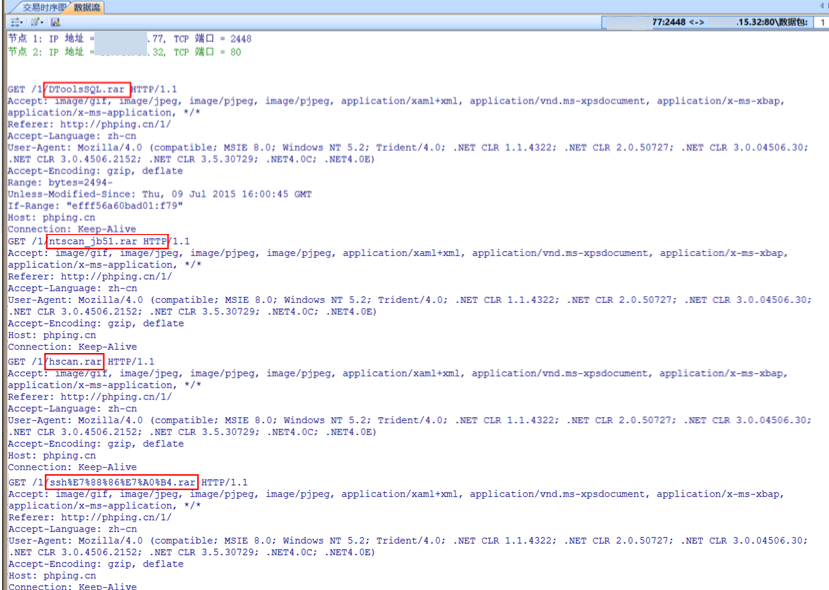

建立远程桌面后,13点16分,*.77开始访问X.X.15.32,可以看到这个网站上有各种常用的黑客软件,如下图所示。

图 5-5

图 5-5

*.77从这个服务器上下载了DToolsSQL、ntscan、hsan、SSH爆破等各种黑客软件,如下图所示。

图 5-6

图 5-6

13点32分到13点36分,IP数猛增到15000以上,同步包也开始与同步确认包出现较大差值,如下图所示。

图 5-7

图 5-7

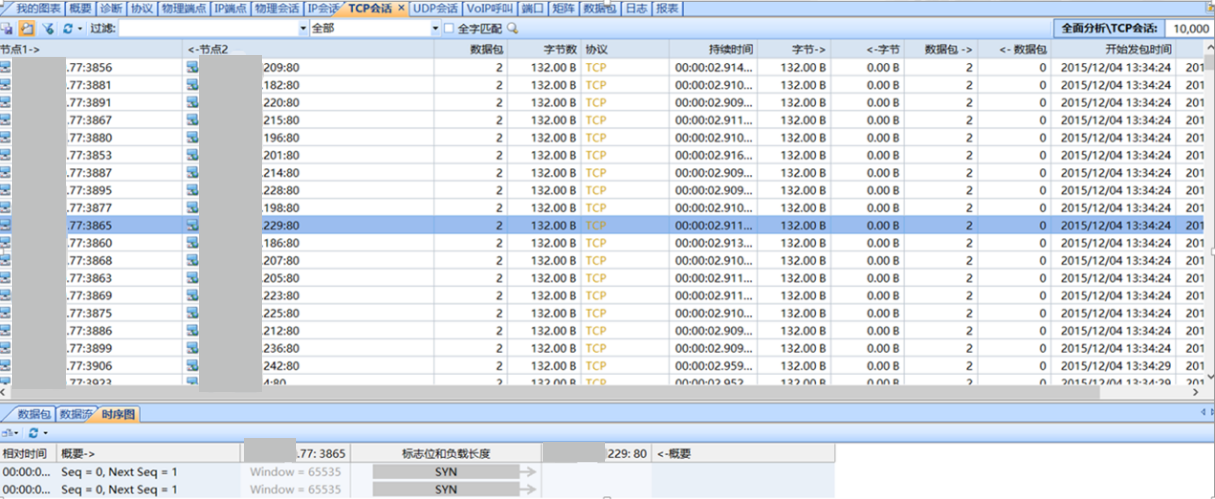

*.77扫描内网地址,每个地址发2个TCP同步包,由于扫描的地址大多数不存在,因此不能得到回应,所以会造成上文提到的同步包与同步确认包出现较大差值,如下图所示。

图 5-8

图 5-8

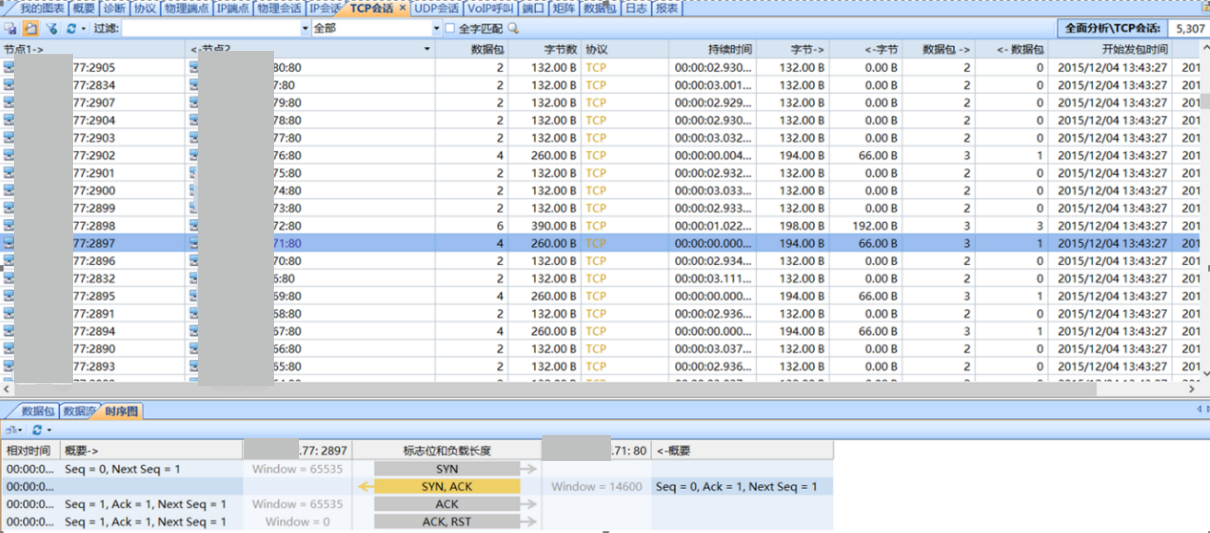

当扫描到存在的IP地址时,如下图(以*.71为例):三次握手建立成功后,*.77会直接发RST包断开连接,继续扫描后面的IP地址,但*.71应对方式会被记录下来并用于后续攻击,如下图所示。

图 5-9

图 5-9

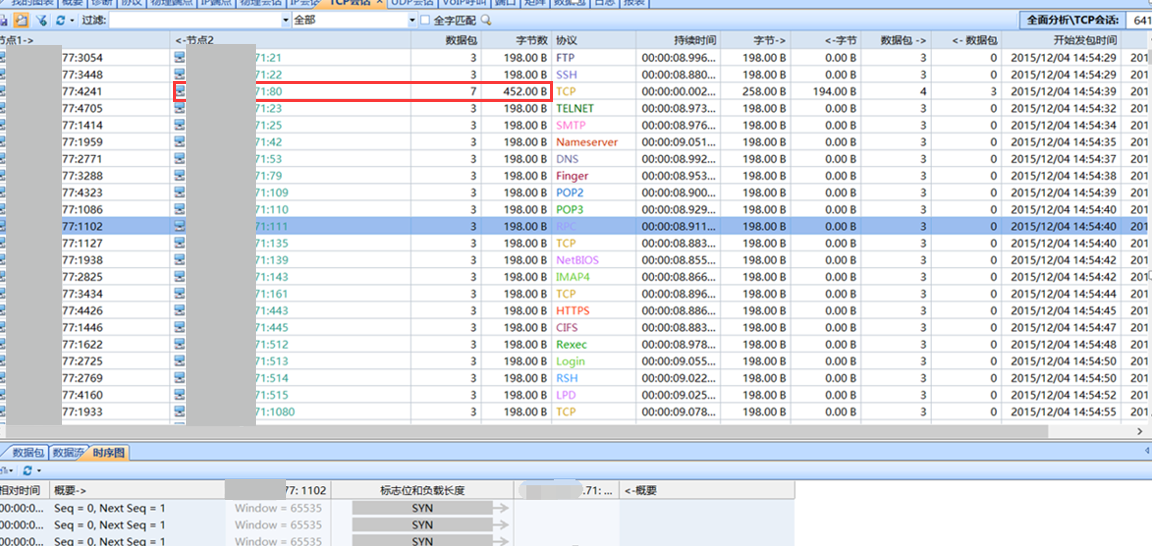

接着*.77开始扫描*.71的一些常用端口,确定*.71开了哪些端口可以用于进行后续攻击,下图中看到只有80端口的会话有7个数据包,说明有过回包。

图 5-10

图 5-10

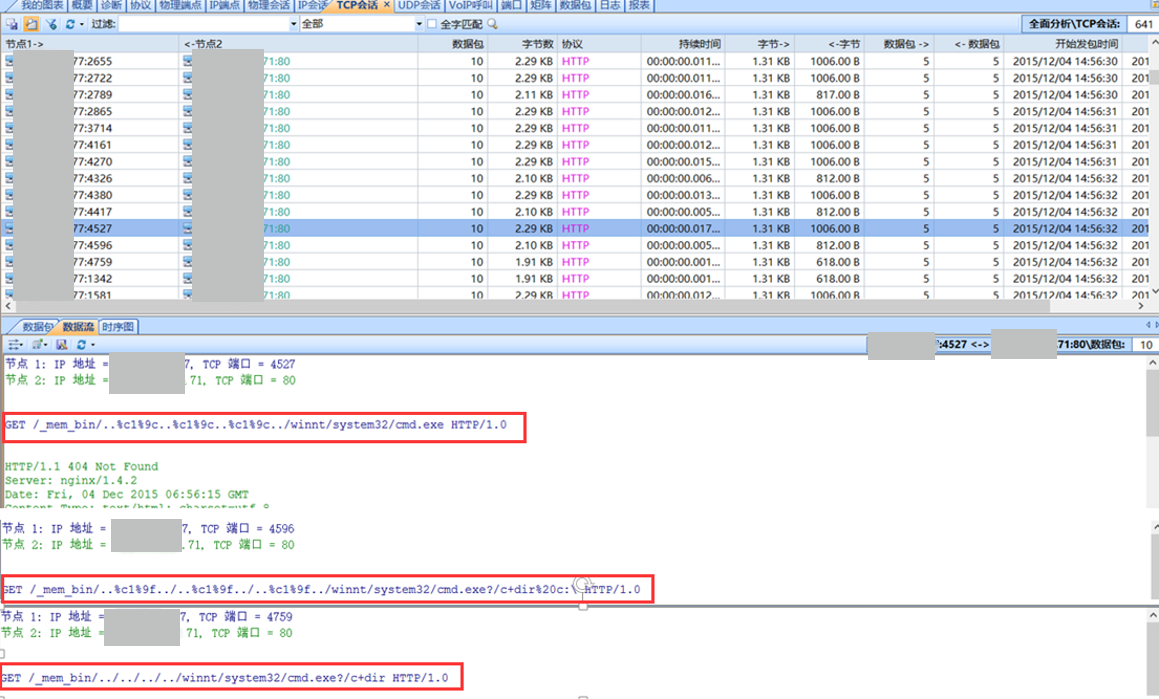

端口扫描结束,*.77会对*.71打开的端口进行漏洞测试,尝试找到漏洞进行入侵。

图 5-11

图 5-11

5.3 分析结论及建议

通过上述透视分析,可以确定*.77已经被黑客控制,并且黑客正在以此为跳板尝试向内部入侵。建议该用户的网络安全管理人员,即刻禁止*.77访问上文中提到的外网IP及端口(X.X.228.240 TCP 1718,X.X.15.32等),并对*.77进行处理。

5.4 价值

通过本案例我们可以看到,利用网络回溯分析技术,通过对特定流量的简单分析,便可定位到被控的问题主机,判断出该异常行为是否为恶性网络安全事件,并通过追踪溯源,成功阻止入侵者的进一步计划,避免内网的主机信息泄漏,同时成为黑客的攻击武器。