近日,由国家信息中心主办的中国科技核心期刊《信息安全研究》杂志发表了《基于网络全流量行为分析的异常威胁检测》一文。

以下为《基于网络全流量行为分析的异常威胁检测》全文:

摘要:近年来网络安全形势愈演愈烈,在网络安全防护中,传统安全防御体系依靠特征检测,难以有效应对未知攻击事件。但再高级的攻击都会产生网络流量,真相往往隐藏在网络的流量中,基于网络全流量分析技术能够有效应对高级攻击。通过对网络全流量分析技术的研究,以流量分析为基础,构建流量访问模型及异常流量行为模型,以此实现对未知威胁的感知能力,并对威胁事件进行流量溯源及取证分析,极大提升未知威胁的检出率,为网络安全提供坚实的技术保障。

关键词:未知威胁;流量分析;访问关系;行为建模;威胁取证

引言

近年来网络安全形势愈演愈烈,传统的安全防御及检测设备已不足以应对当前的安全威胁,攻击手段呈平台化、组织化发展,高级持续威胁等新型网络攻击愈演愈烈。尤其在面对0day攻击、特征木马传输、隐蔽信道传输等高级攻击时,传统安全防御及检测设备难以应对,但再高级的攻击都会产生网络流量,真相往往隐藏在网络的流量中。

2017年,网络流量分析NTA技术入选《Gartner:2017年11大顶尖信息安全技术》。因而本文主要探讨的是基于网络全流量行为分析的威胁检测方法。

网络全流量分析技术

网络全流量分析技术是通过旁路部署方式,采集并分析全量网络流量数据,对全量网络数据进行存储,同时利用数据包分析技术提取流量链路层、网络层、应用层的信息,识别网络中的流量成份,实现网络流量可视化、异常流量检测和威胁流量溯源取证。

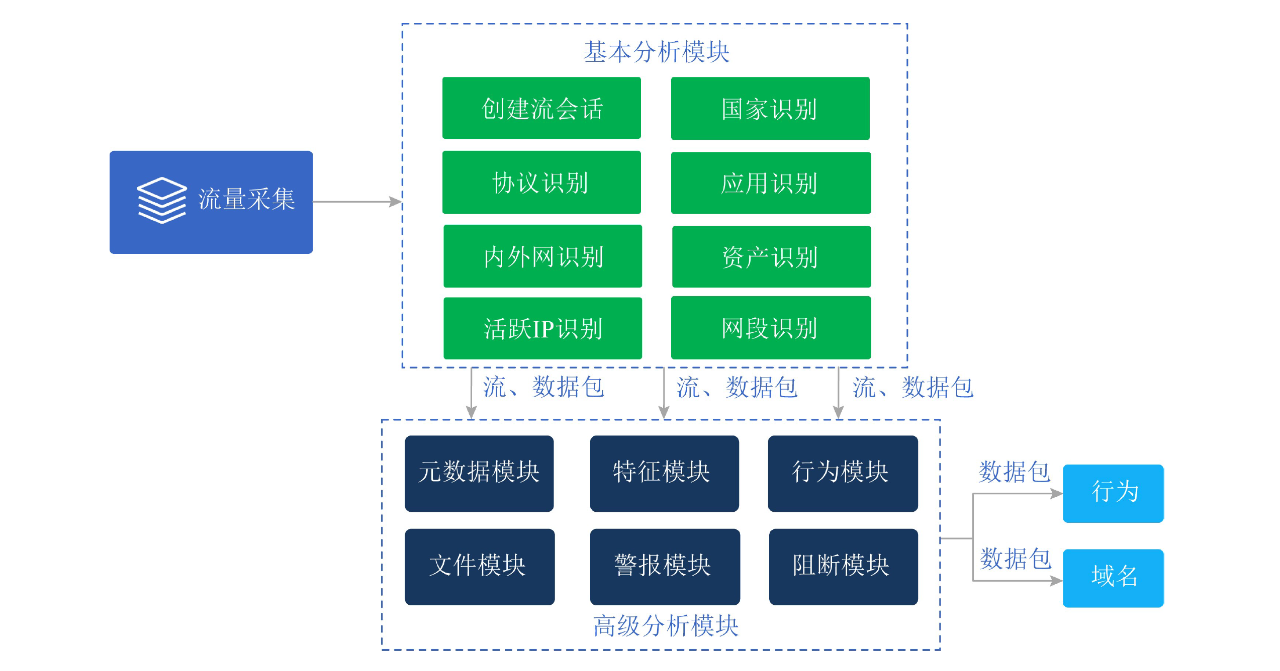

采用全流量分析技术能够有效应对特征检测范围之外的网络流量,能够准确发现网络中的各种隐蔽、狡猾的高级网络攻击行为,帮助安全运维部门做好事前预防(重点资产分析、安全策略评估),事中控制(异常检测、应急响应处置),事后回查(攻击过程回放、处置效果评估),是应对未知威胁的有力手段。网络全流量分析流程如图所示:

图:网络全流量分析流程

图:网络全流量分析流程

对网络流量进行 7 x 24h 不间断的采集、分析与记录的基础上,对网络流量的各种指标数据进行持续不断的学习,从而建立网络流量运行基线,并确定基线临界值,同时对新的实时流量数据进行实时监测并与同期基线数据进行比对,对偏离临界值的流量数据进行记录和预警,方便实时了解网络流量变化趋势,快速发现和定位偏离基线的异常流量情况,为进一步异常流量分析提供有效的线索。建立流量基线、数据包基线以及会话基线3种基线类型的监测:

1)流量基线:对单条网络链路的流量基线进行学习和监测。

3)会话:支持对网络中的新增会话数、活动会话数进行基线监测。

基于流量可视化中针对会话可视的能力,长期的流量监控分析能够建立资产访问关系,例如统计某关键资产服务器的访问和被访问数据,谁访问了资产服务器及所访问的端口,以及此服务器是否主动访问其他系统服务器,以此构正常网络环境下完整的资产访问关系图。

平台对资产持续监控,保证监控数据与实际业务数据的一致。对一些需要特殊关注的敏感资产,发生变化可实时或定时通知,实现资产动态保护。定期进行资产基线检测,及时发现新上线未知资产、异常资产网络行为(连接、开放服务、异常标签)等。

通过长期的资产访问关系梳理及基线学习,建立正常的业务访问、数据传输关系白名单,构建访问关系模型预警非法访问流量。

流量行为建模分析是基于流量元数据日志、会话元数据日志、协议元数据日志,通过对各种元数据日志灵活组合,建立流量行为模型,并通过大数据技术对日志关联性分析,实现对威胁的检测。

流量行为建模基于丰富的元数据字段构建,包括重要的TCP∕IP的投标数据结构,重要的协议关键字段、全局变量字段(包长、会话大小、源目IP、时间、IP头部、TCP投标关键字段等几十种)、特定协议如ICMP的关键元数据,HTTP协议的 IP、URL、Method、Referer、UserGAgent、Cookie字段等。通过对元数据实现复杂的逻辑关系组合,紧密贴合网络专属场景,建立准确定义异常的行为模型,识别流量的异常行为与隐蔽风险。

网络全流量分析以网络原始数据包分析为基础,数据包是网络传输的最基本单元,也是最真实的数据依据。通过对网络通信原始报文的解码还原,保存全量数据并快速回查,能够在海量数据中快速发现有效线索,实现对未知威胁的快速发现、追踪、溯源与取证。

1、特征回查:某些威胁事件可能并不会以明显的异常流量表现,比如过去某个时间前置系统服务器响应异常。要分析此问题,需要基于内容、源端口、目的端口、协议、标志位等方式调取该时段的通信数据。同时也可应对在网络安全工作中发现的新的未知木马特征,追查潜伏的异常行为。

2、行为回查:基于协议元数据灵活自定义流量行为模型,如HTTP协议的Method、URI、Host、Statuscode、Referer、URL、Accept、ConnecGtion、UserAgent等,通过建模回查追踪可以的HTTP数据流。

通过安全事件关联分析,完整拓线各类事件数据,判断告警的准确性、严重性及威胁事件的结果,帮助用户进行影响面评估,发现安全弱点和盲点,并及时采取相应处置措施,阻止事态继续发展。

基于流量行为的威胁检测技术是通过对数据包检测、协议分析和行为分析完成,基于 流量行为等多维的检测能力,实现事前重点字词分析、安全策略评估,事中发现漏洞利用、木马通信、异常检测、应急响应,事后对攻击过程进行回放,可称之为网络安全最后一道防线,极大提升未知威胁的检出率,为网络安全提供坚实的技术保障。

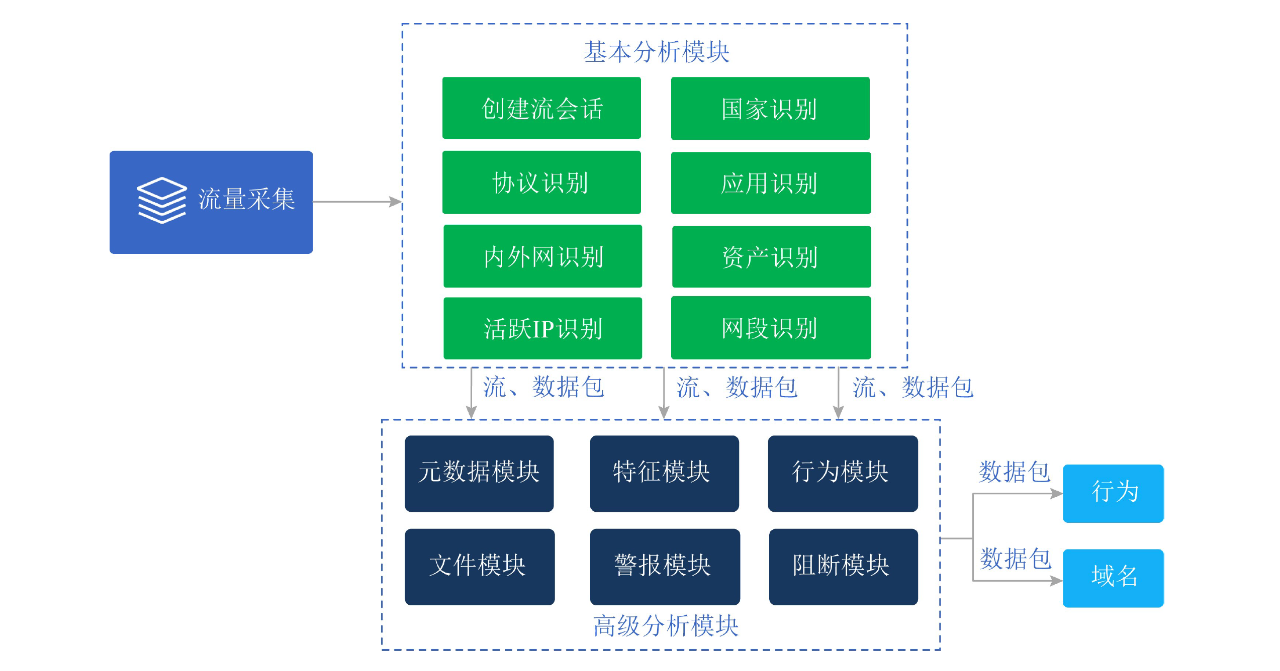

图:网络全流量分析流程

图:网络全流量分析流程