随着我国数字化建设的推进,针对关键信息基础设施、重点企业数据破坏及窃取的网络攻击增加。攻击者常常利用漏洞的存在,窃取、篡改或滥用关基单位、企业的机密信息和敏感数据,一旦成功入侵业务系统,很可能进一步攻击供应链上的每个用户,扩大安全漏洞的影响范围,造成整个供应链和生态系统的安全威胁。

关基单位、重点企业应高度重视漏洞的存在,并采取有效的安全措施来保护系统和数据。包括定期进行漏洞梳理和渗透测试,及时修复已发现的漏洞,并建立完善的安全策略和应急响应机制,更好地应对漏洞带来的安全威胁。

某管理部门真实案例

背景描述

近日,科来安全研究中心关注到Apache ActiveMQ发布了新版本,内容是修复了一处远程代码执行漏洞。具体是未经身份验证的远程攻击者通过向Apache ActiveMQ的61616端口(默认端口)发送恶意构造的请求触发漏洞,成功利用该漏洞可造成远程代码执行,从而完全控制目标服务器,风险较高。由于安全设备厂商暂时没有对应有效的检出规则,科来工程师决定针对此漏洞特征,对某管理部门客户的资产进行一次漏洞梳理。

问题描述

此次安全事件利用的漏洞较新,大部分客户的安全设备尚未更新规则,所以在缺乏感知的情况下,如有利用ActiveMQ远程代码控制漏洞进行攻击的行为,可能很难被发现。该管理部门涉及重要数据及敏感信息,一旦泄露,影响范围将变得难以评估。

分析过程

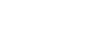

攻击者大概率会先通过向Apache ActiveMQ的61616端口进行资产探测,所以科来工程师优先从比较明显的特征入手,筛选出该漏洞修复前后的时间段,服务器端口是61616且客户端为非客户资产的会话。

根据查询结果发现,在28日大量IP尝试访问X.X.234.37的61616端口,疑似针对此漏洞的漏扫,但是均未发现明显的恶意攻击流量。

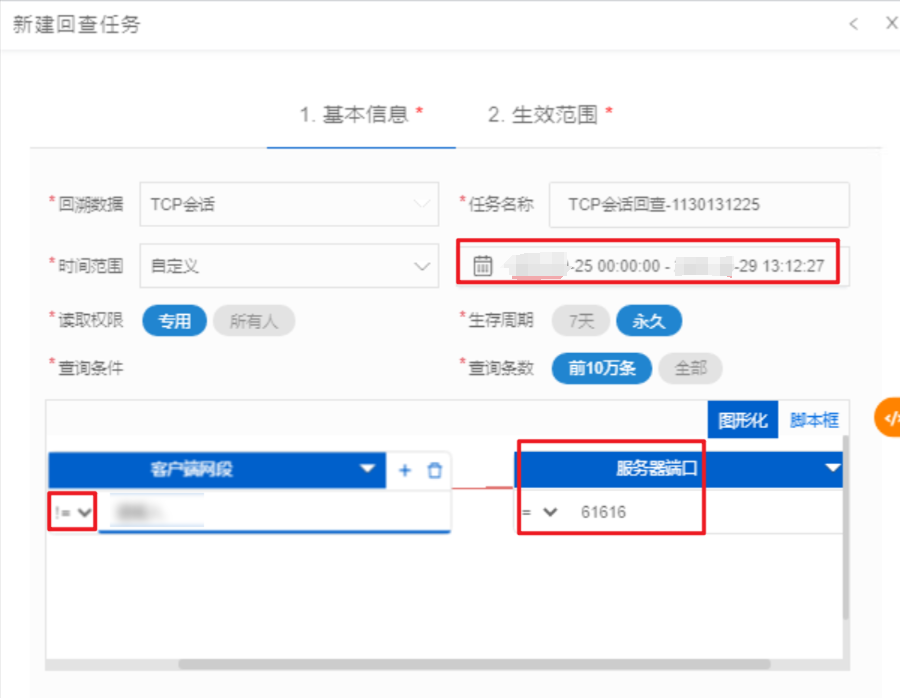

科来工程师将源目IP的字节数,进行了排序,发现,恶意IP:X.X.16.125与客户资产X.X.234.27交互的流量明显高于其他,至此,恶意IP:X.X.16.125进入到了我们的视线。

将数据包下载分析发现,在28日13:33:33~13:33:44分,恶意IP:X.X.16.125对X.X.234.37进行漏洞利用。

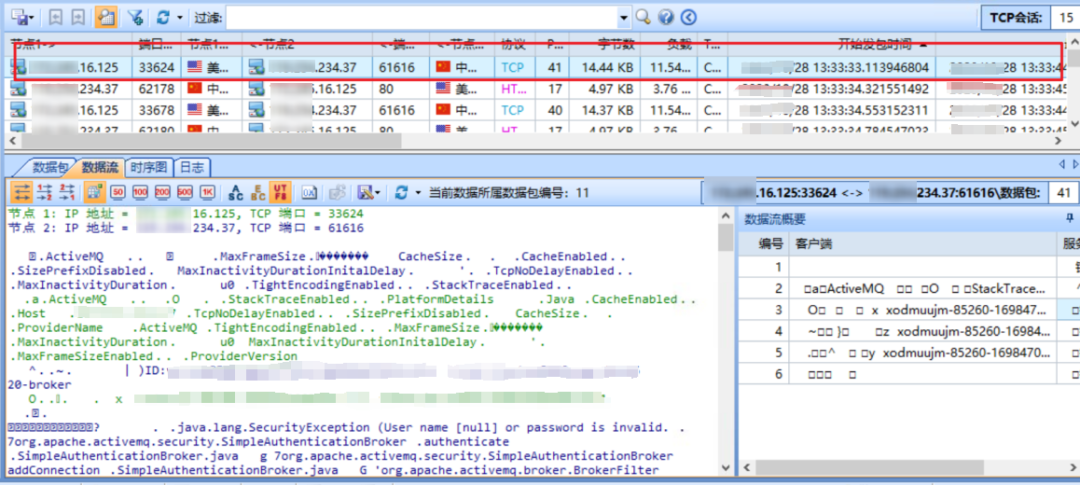

28日13:33:34~13:33:45分X.X.234.37向恶意IP:X.X.16.125 GET 3个xml文件,分别是win.xml, w.xml, c.xml。

通过攻击者大量访问客户侧资产的61616端口这个行为,结合数据流及恶意样本中的信息,基本上确认了客户被攻击者利用ActiveMQ远程代码控制攻击,经客户确认,排除了此行为客户本人/本地操作的可能,且被攻击主机为无业务资产,经客户和科来双方确认,未发现其他的横向行为,对被攻击主机进行了紧急下架。

分析结论

在各厂商无对应漏洞检测规则时,科来全流量用漏洞梳理的功能找出了可能存在此漏洞的服务器,并通过对流量的分析发现异常行为,即使无规则也能够检出攻击行为并实现数据留存。经过对流量侧的梳理和分析,确认为黑客组织的恶意攻击行为,经由客户确认,被攻击主机为无业务资产未及时下架且依然暴露在公网上,并将该服务器进行下架处置,要求其他安全设备厂商第一时间更新相关规则。

价值

安全防御的能力取决于安全感知能力,安全感知能力的重点在于对未知安全威胁的感知能力。传统安全防护方式是对“已知威胁”进行防控,而当警报规则未及时更新或尚不知需要更新时,就可能表现出对“未知威胁”感知匮乏。通过科来全流量对漏洞进行梳理,能够及时发现异常行为,并在受到实质影响前将威胁拦截。科来全流量的可视化能力,能够看清资产,发现安全洼地,挖掘安全隐患,帮助关基单位及企业客户有效降低重要数据外泄风险,同时保障关键业务免受未知威胁和攻击的影响。